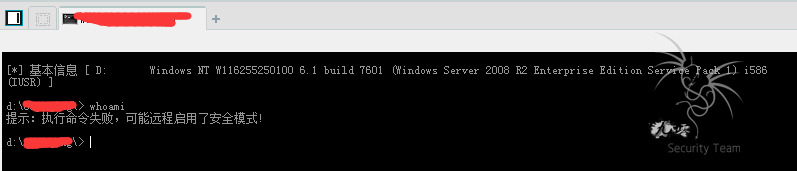

目标站点环境:

Windows Server 2008 R2 x64

PHP Version 5.4.31

MySQL Server 5.5

开启安全模式禁用一些函数:disable_functions,exec,system,passthru,popen,pclose,shell_exec,proc_open,dl,chmod,escapeshellarg,escapeshellcmd,sh2_exec,proc_terminate,proc_close:

C盘根目录无读,D盘全盘浏览。mysql降权单独用户,sqlserver端口修改为1434,数据库sa密码不正确,也无法利用。

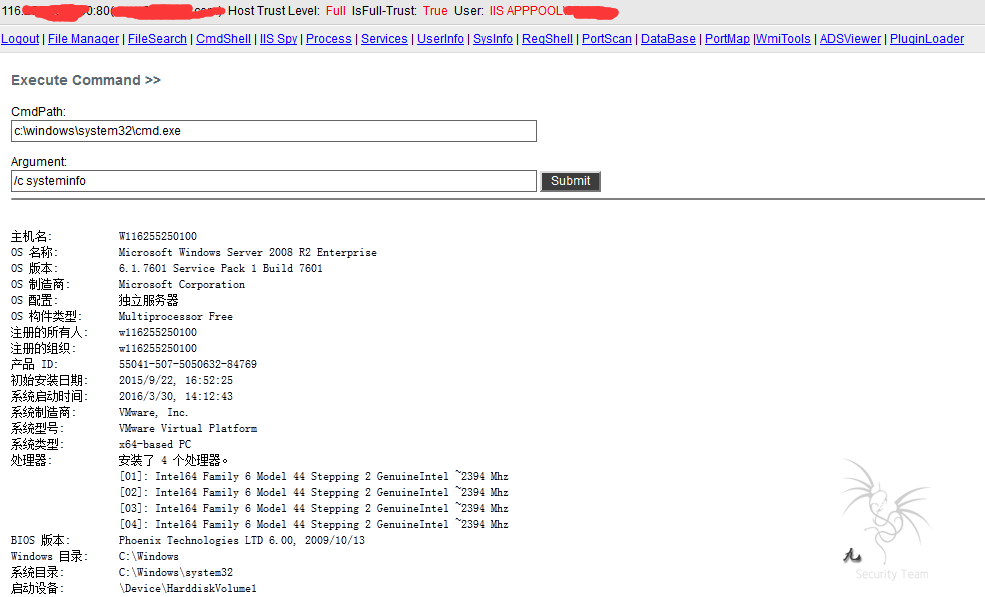

站点支持aspx,上传大马看下,补丁打的比较多,vmware虚拟机, 安装了 206 个修补程序。EXP本地溢出无果:

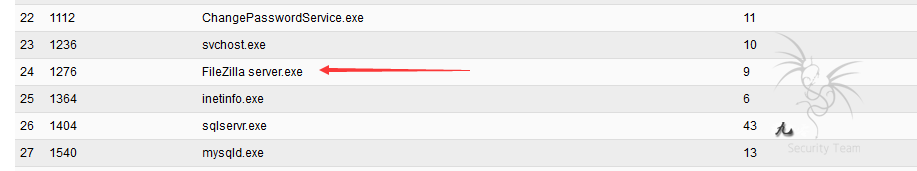

发现FileZilla server.exe进程

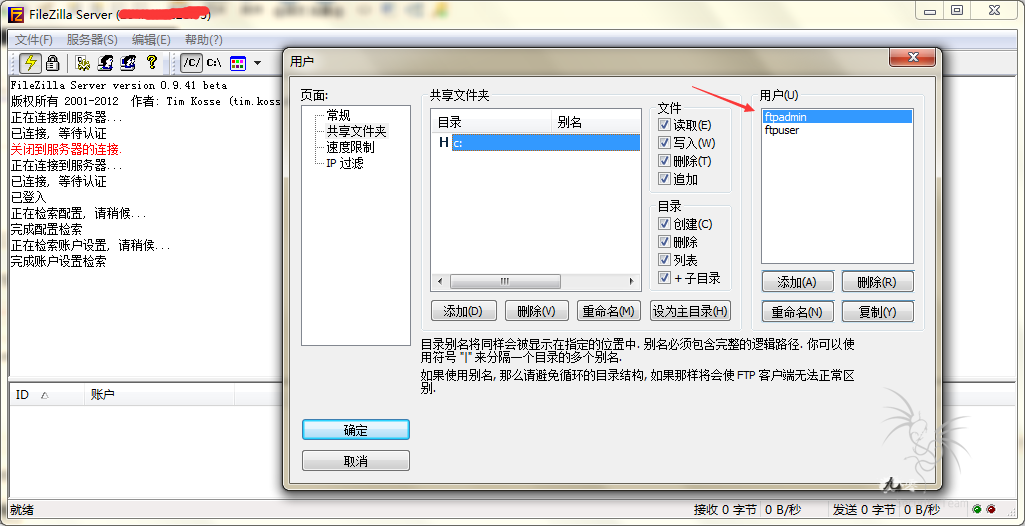

然后转发14147端口到外网IP,下载D:\Program Files\FileZilla_server\的安装目录到本地,链接外网的端口登入:

添加ftpadmin帐号C盘根目录,给足权限。

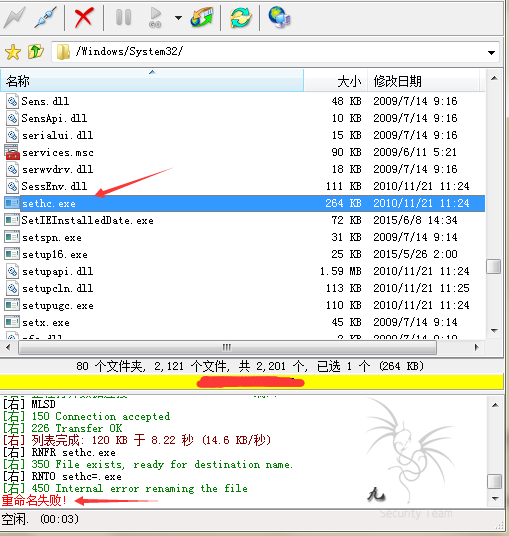

到这里的话,思路就是用这个FTP帐号去修改,system32下sethc.exe,然后5次shift你懂的。但是2008系统权限比2003严格一点,导致系统文件是不能修改和删除重命名,这里是没有办法利用:

这个时候,提权的思路就以下几种:

1.通过FTP去篡改他桌面上快捷方式,路径指向给修改到我们的恶意程序。(比较被动)不推荐

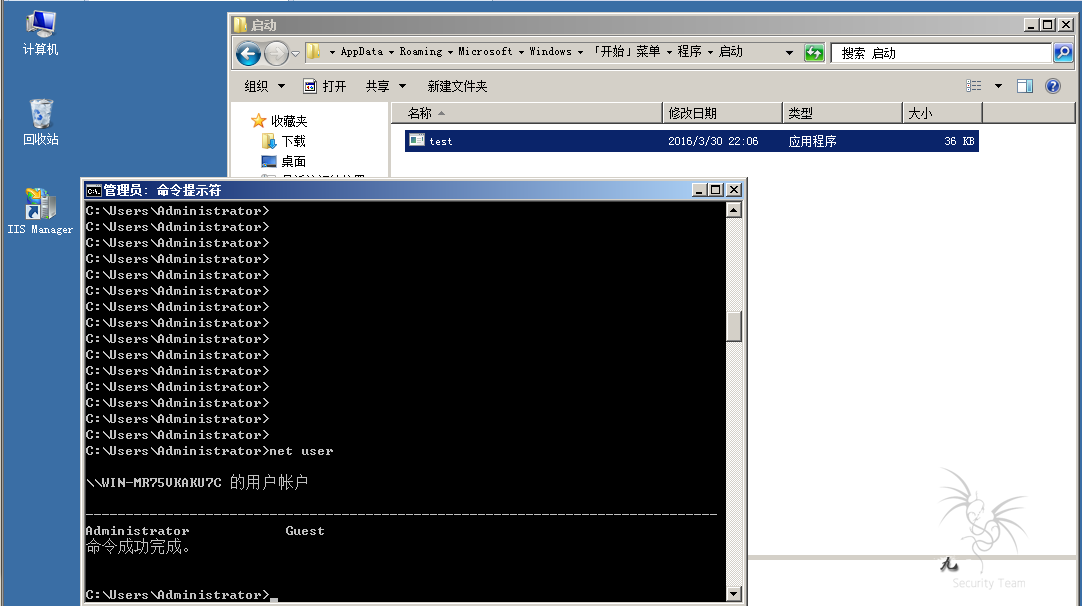

2.上传利用到2008启动项 目录里,c:/users/administrator/appdata/roaming/microsoft/windows/start menu/programs/startup/

但是需要服务器重启后,为了提高成功率,我本地搭建个差不多一样的环境测试一下:写个加帐号的批处理,用BatToExeConverter给转成exe放到测试环境里

直接强制重启,

需要管理员登录系统,才能触发。还是有一些被动,一时半会管理员也登陆不上。。。。

只有用第三种了。

3.替换system系统服务程序,进行提权。

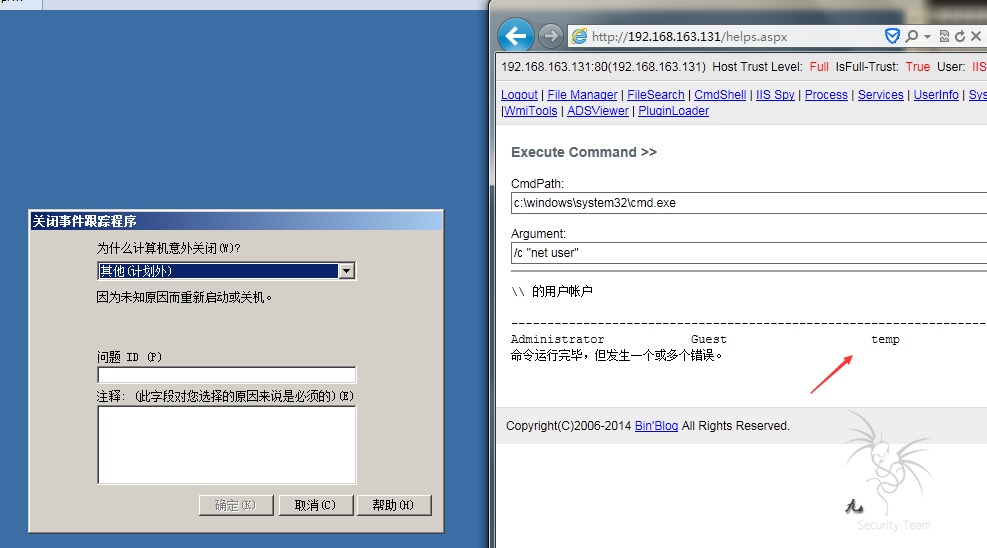

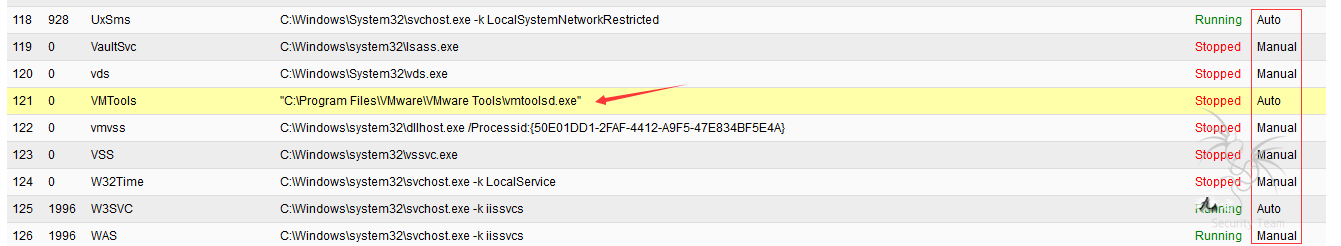

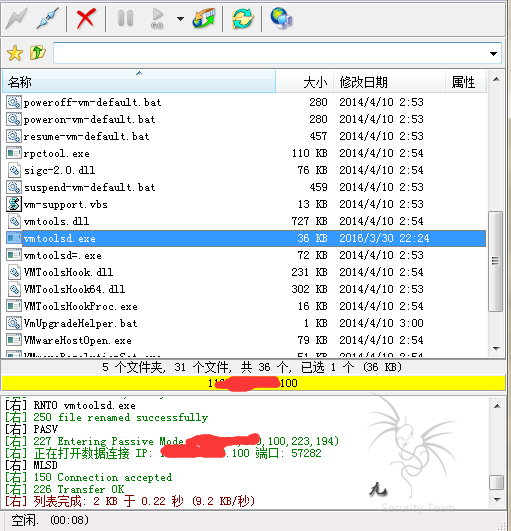

利用ASPXSPY查看下,找启动方式为auto的,这里就替换vmtools的程序vmtoolsd.exe,当然也可以替换其他的比如mysql(降权就算了),sqlserver等服务,记的再替换回来。

然后使用刚出来的webdav漏洞BSoD.exe使服务器蓝屏重启,重启完以后成功添加帐号temp

记的登录系统后,替换的服务是停止状态,把vmtoolsd.exe给改回来,服务给启动恢复原样。

本地测试的时候,可能会出现,重启完后替换的程序没有执行,这时候可以考虑一下把利用程序和替换的程序,绑成一个,测试也可以成功。

由于没有杀毒软件,或者WAF才如此顺利,可能会遇到的环境会更复杂。

防御方法:禁止本地14147端口连接外部。或者将这个ftp服务器低权限运行。

作者:@y0uki11 转载于90sec

发表评论 取消回复